Sophos: a támadók átlagosan 11 napot töltenek el a hálózatokban

Az ismertető fő megállapításai:

A támadókat átlagosan 11 nap után fedezték fel - 11 nap potenciálisan 264 órányi lehetőséget biztosít a támadóknak a káros tevékenységekre, mint például laterális mozgásra, felderítésre, hozzáférési adatok megszerzésére, adatok kilopására és további lehetőségekre. Számításba véve, hogy ezen tevékenységek egy részének implementálása csak percekbe vagy néhány órába telik - és gyakran éjszaka vagy a standard munkaidőn kívül megy végbe - 11 nap bőven elég időt nyújt a támadóknak arra, hogy kárt okozzanak a szervezet hálózatán. Fontos azt is megjegyezni, hogy a zsarolóvírus támadásoknál általában rövidebb a hálózaton töltött idő, mint a “rejtőzködő” támadásoknál, mivel ezeknél a pusztítás a fő cél.

A támadások 90 százalékánál használtak távoli asztal protokollt (Remote Desktop Protocol, RDP) - az esetek 69 százalékánál a támadók az RDP-t a belső laterális mozgáshoz vették igénybe - Az RDP-nél alkalmazott biztonsági intézkedések, mint például a VPN-ek vagy a többlépcsős hitelesítés általában a külső hozzáférés elleni védelemre fókuszálnak. Ezek azonban nem működnek, ha a támadó már a hálózaton belül van. A belső laterális mozgáshoz használt RDP egyre általánosabb az aktív, kézzel vezérelt támadásoknál, mint például azoknál, melyeknek részét képezi a zsarolóvírus.

Az áldozatok hálózatain talált 5 leggyakoribb eszköz között érdekes összefüggések vannak - Például amikor PowerShellt használnak a támadás során, az esetek 58 százalékában a Cobalt Strike bukkan fel, míg a PsExec előfordulása 49%, a Mimikatzé 33%, a GMER-é 19%. A Cobalt Strike-ot és a PsExecet a támadások 27 százalékánál használják együtt, míg a Mimikatzet és PsExecet 31 százaléknál. Végül: a Cobalt Strike, a PowerShell és a PsExec kombinációja a támadások 12 százalékánál fordul elő. Az ilyen összefüggések fontosak, mert a felfedezésük egy közelgő támadás korai jeleként szolgálhat, vagy megerősítheti egy aktív támadás jelenlétét.

A Sophos által vizsgált támadások 81 százalékának zsarolóvírus is részét képezte. A zsarolóvírus futtatása gyakran az a pont, amikor a támadás láthatóvá válik az IT biztonsági csapat számára. Így nem meglepő, hogy a Sophos által kezelt esetek legnagyobb részében zsarolóvírus is jelen volt. A Sophos által vizsgált más támadástípusok között szerepeltek például csak adatlopások, kriptobányász eszközök, banki és lemeztörlő trójaiak, dropperek, penetration test/támadóeszközök stb.

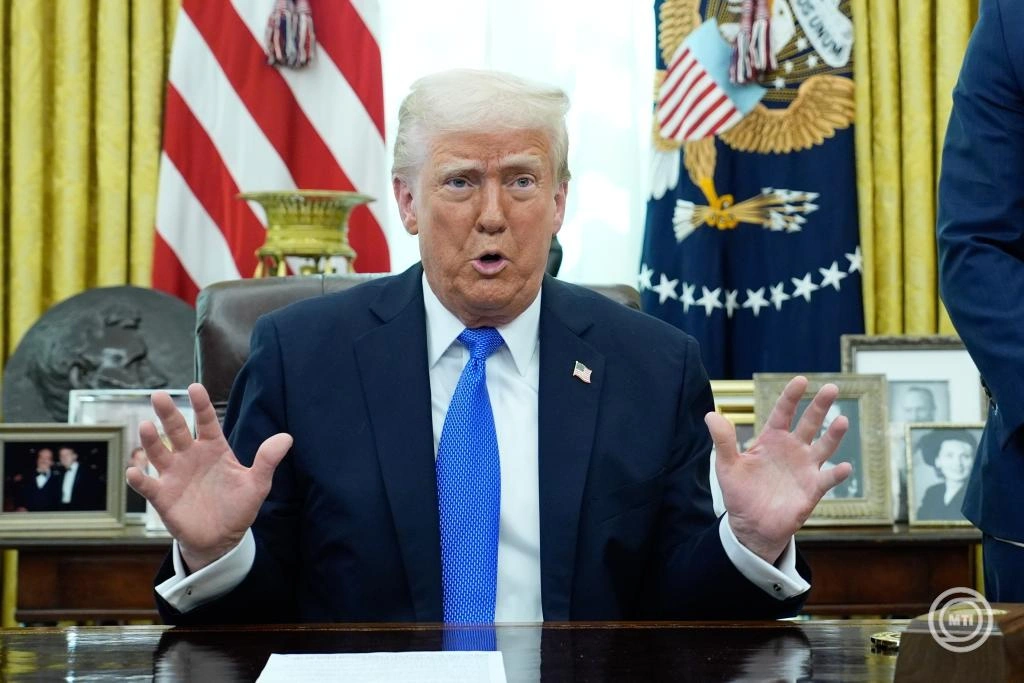

“A fenyegetések világa egyre zsúfoltabbá és komplexebbé válik, ahogy a támadások mögött álló ellenfelek képességek és erőforrások tekintetében széles spektrumon helyezkedhetnek el: szó lehet script kiddie-ktől kezdve államilag támogatott támadócsoportokról. Az elmúlt évben az incidenskezelőink több, mint 37 támadócsoport által indított támadást segítettek semlegesíteni, amelyek során az ellenfelek több, mint 400 eszközt használtak.

A védekezők számára kritikus, hogy megértsék a figyelmeztető jeleket, melyekre figyelniük kell és amelyeket ki kell vizsgálniuk. A legnagyobb figyelmeztető jel például az, amikor egy legitim eszközt vagy tevékenységet érzékelnek olyan helyen, ahol nem lehetne rá számítani.” tette hozzá John Shier, a Sophos senior biztonsági tanácsadója.